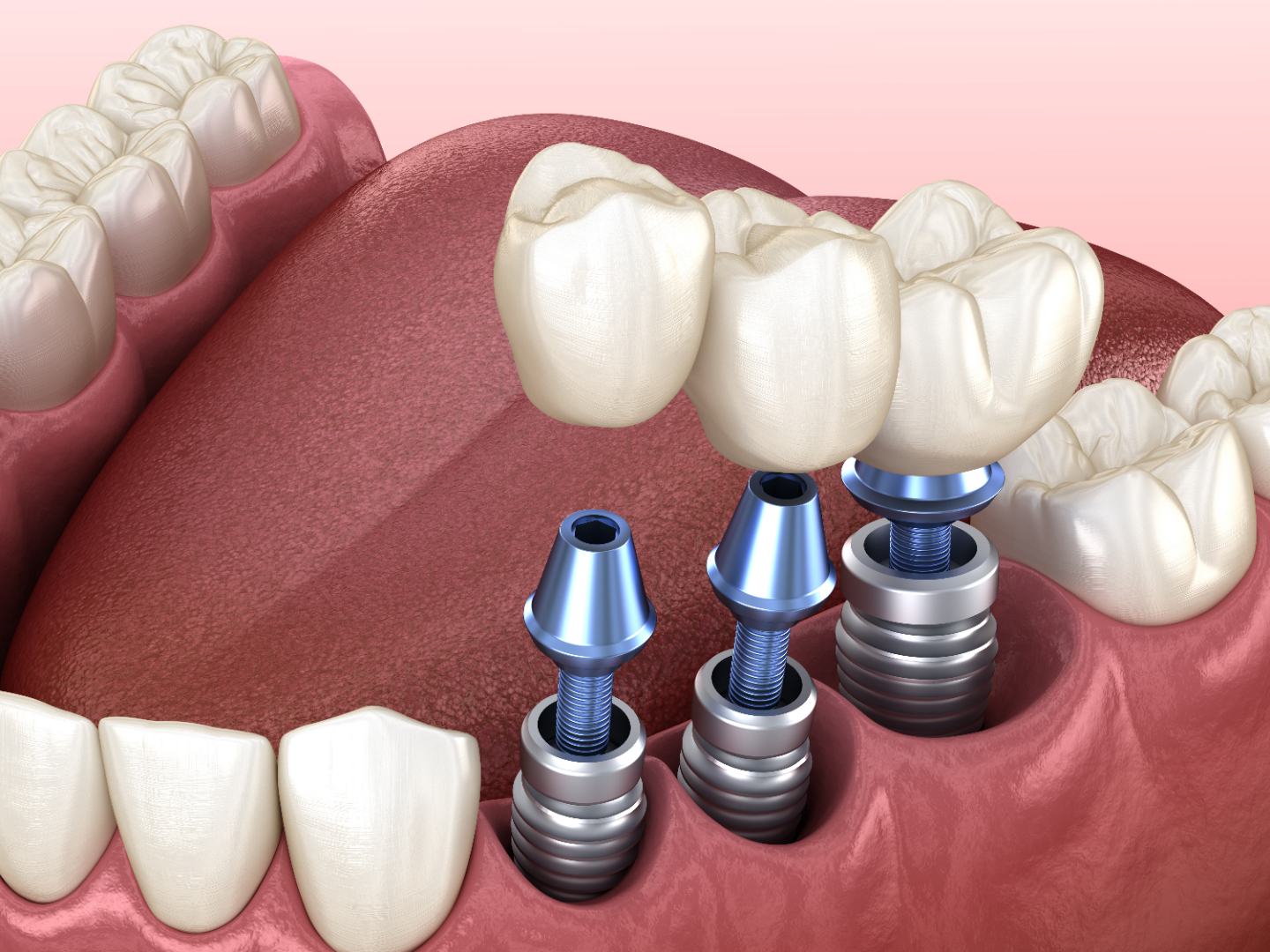

Имплантация зубов: современное решение проблемы потери зубов

Введение В современном мире все больше людей сталкиваются с проблемой потери одного или нескольких зубов. Неудивительно, ведь наш образ жизни и питание не всегда благоприятно влияют на здоровье полости рта. Но что делать, если мы потеряли свой зуб и не хотим пользоваться съемными протезами? В такой ситуации на помощь приходит имплантация зубов — современная и …